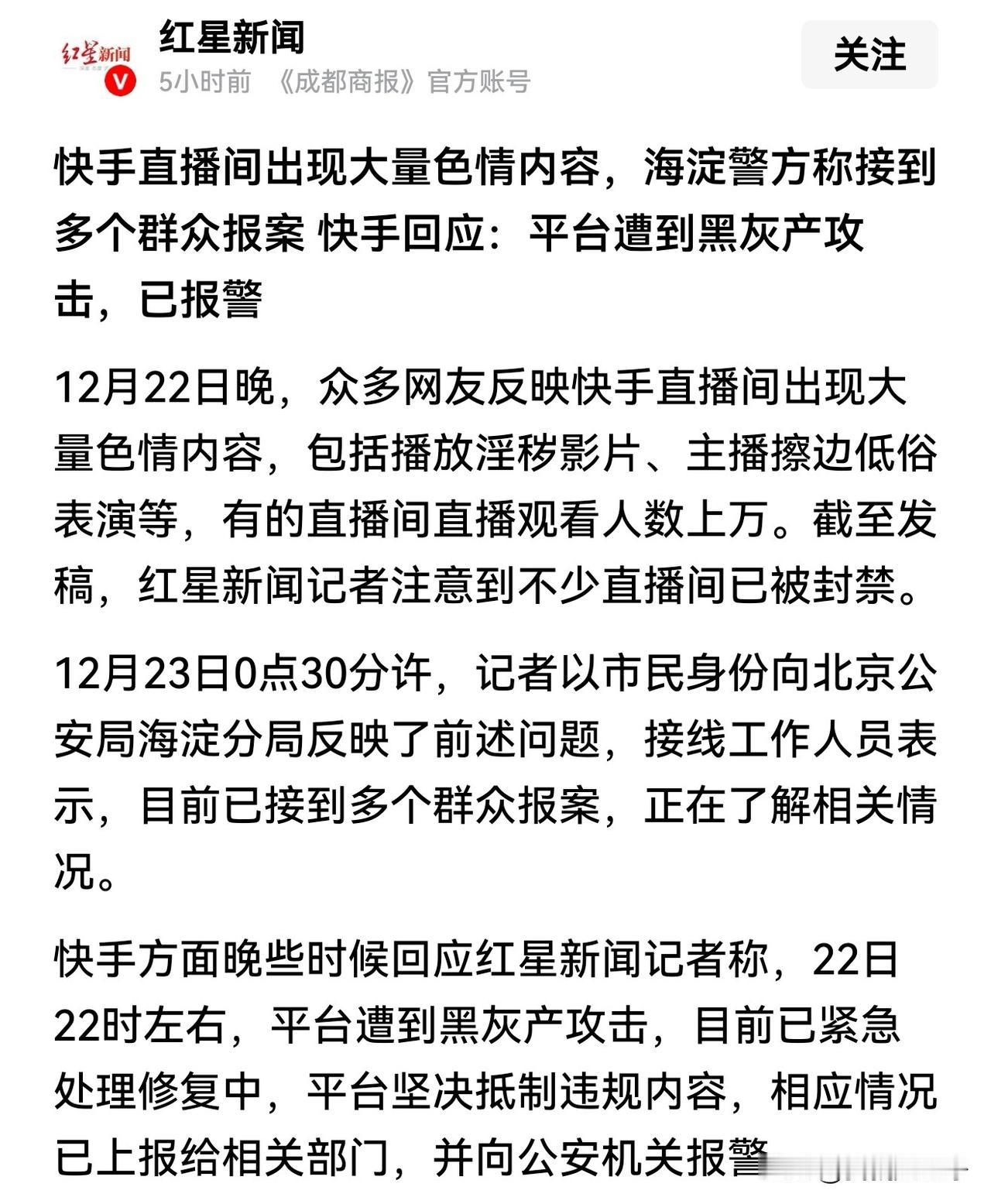

【深度简报】关于快手平台“12·22”大规模内容安全事故的分析与风险评估(理论上可以播放任何内容 完全可以定义为国家级的网络恐袭)一、 事件概述2025年12月22日深夜,中国国民级短视频平台“快手”遭遇了其历史上最为严重的直播安全事故。攻击者利用自动化技术,在短时间内操控数万个账号集中发起直播,播放包括s情、低俗在内的违规内容。此次攻击导致平台内容审核系统(AI识别与人工复审)全面过载失效,违规直播持续时长达1-2小时,并一度占据热门推荐位。最终,平台方被迫采取切断直播流(“拔网线”)的极端物理手段以控制事态。二、 攻击机制复盘(技术视角)本次事件并非散兵游勇式的违规,而是一场具备T0级(最高警戒级别)特征的有组织、饱和式网络攻击。1. 资源储备与账号清洗: - 撞库攻击:利用黑灰产数据库,批量激活长期未登录的僵尸账号。 - 虚拟号码注册:通过接码平台(SMS Activation Services)批量获取手机号,结合脚本自动完成注册与验证码回传。 - 实名认证绕过:疑似利用了内部API漏洞或APT(高级持续性威胁)手段,绕过了平台的实名认证风控机制。2. 饱和式打击(Saturation Attack): - 攻击者未采用隐蔽渗透策略,而是针对平台推流API接口发起高频、大规模的并发请求。 - 通过数万个直播间同时推流,产生的数据洪峰瞬间击穿了“AI初审+人工复审”的处理阈值,导致审核通道瘫痪(Denial of Service regarding Content Moderation)。三、 防御体系失效分析此次事故暴露了互联网巨头在应对“非对称战争”时的脆弱性:1. 审核机制的滞后性:传统审核流程存在“切片-上传-识别-反馈”的时间差。在常态下该延迟可忽略,但在万级并发攻击下,系统无法实时阻断违规流,导致违规内容长时在线。2. 应急响应缺失:在AI防线失守后,缺乏有效的熔断机制(Circuit Breaker),致使违规内容在长达两小时的“管控真空期”内自由传播。四、 战略风险与社会安全研判本次事件不仅是运营事故,更是一次对数字基础设施的严峻压力测试,暴露出深层次的国家安全隐患。1. 动机分析——不仅仅是流量变现: - 异常特征:本次攻击未伴随勒索信,亦无明显的商业引流闭环(如赌博网站导流),且攻击烈度远超常规黑产牟利需求。 - 推测动机:极有可能是境外(疑似东南亚黑灰产或黑客组织)对中国网络基础设施的一次“火力侦察”或“能力展示”。2. 潜在威胁——数字基础设施武器化: - 如果攻击者能够通过技术手段夺取国民级APP的内容分发权,播放色情内容仅是“杀鸡用牛刀”。 - 极端情境演练:在战争或社会动荡时期,此类漏洞可被用于同步推送虚假情报、政治煽动或恐慌信息。鉴于快手等平台已深度嵌入社交、支付及政务服务,其被劫持的社会破坏力不亚于断水断电。五、 结论“12·22”事故不仅是快手的一次商业危机,更是中国互联网安全防御体系的一次警钟。它证明了在高度协同的自动化攻击面前,现有的合规审核防线存在结构性漏洞。建议监管部门与各大平台重新审视“高并发场景下的内容熔断机制”,并将国民级APP的安全防护提升至关键信息基础设施(CII)保护的高度。

腾讯借道日本:通过第三方获取英伟达B200尖端算力尽管H200有望解

【13评论】【7点赞】