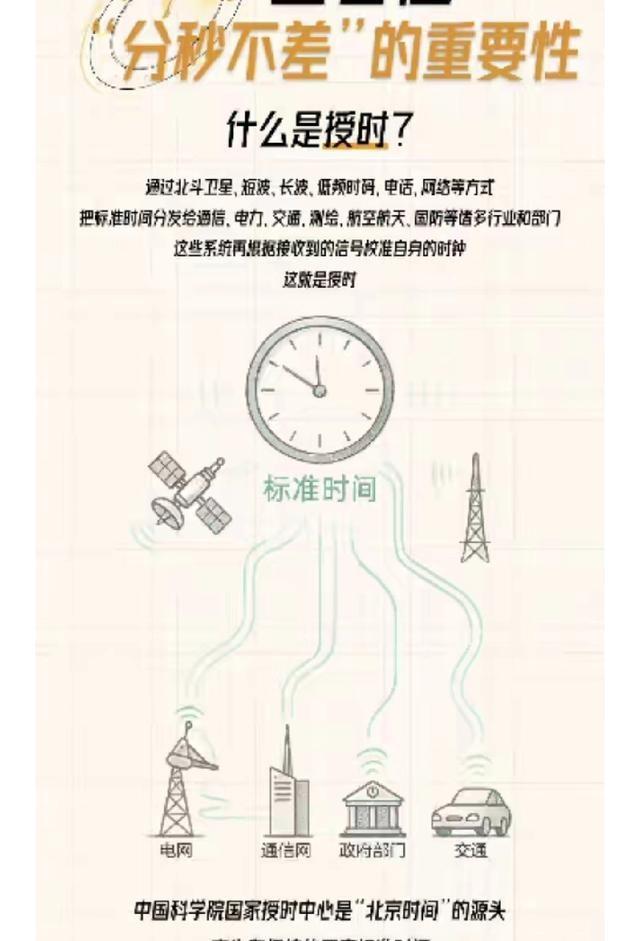

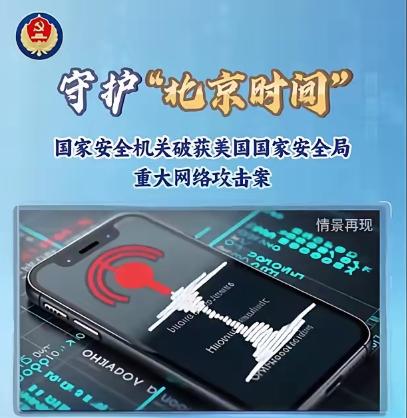

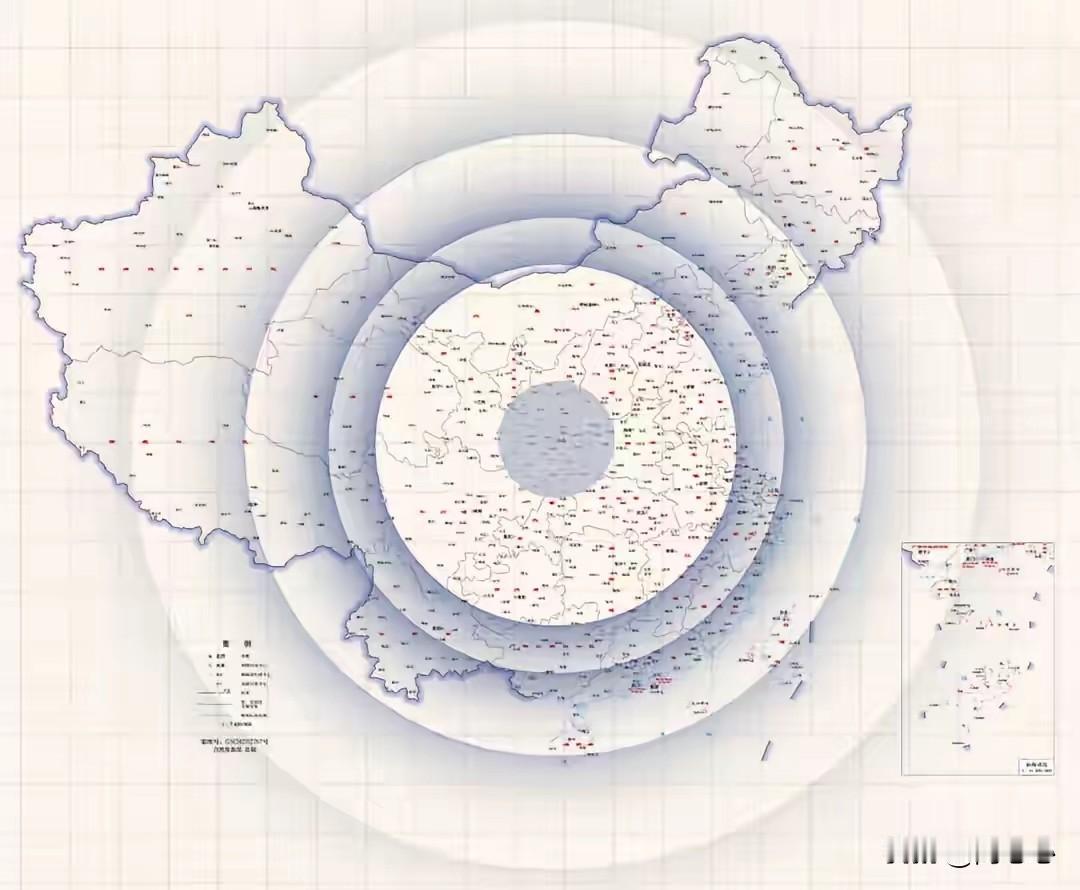

[太阳]美国攻击中国授时中心,离爆点只差一步之遥了!当国家安全机关公布这则消息时,谁都没想到这个藏在西安的“国家大钟“,竟被美国国安局啃着牙盯了整整两年,更没想到对方已经动用42款特种网攻武器,把攻击的尖刀抵到了中国社会运转的命门上。 国家授时中心这地方,搁在西安临潼区,表面上看就是个科研单位,但它管着全国的“北京时间”。简单说,它就是咱们国家的原子钟心脏,每天通过卫星和地面站,把精确到纳秒级的时间信号发出去。手机上的时间、学校上课铃声、银行交易、电力调度,全都靠它同步。要是这玩意儿出点儿岔子,整个社会运转就得乱套。更别提国防领域了,北斗导航、导弹制导、雷达锁定,这些高精尖装备,全都对时间敏感,一秒钟的偏差都能酿成大祸。2025年10月19日,国家安全部一纸公告,把美国国家安全局(NSA)的黑手给抖落出来了。这不是小打小闹的间谍游戏,而是实打实的国家级网络入侵,持续两年多,层层递进,差点儿就把咱们的时间命脉给掐住。 先说说这攻击是怎么起步的。2022年3月25日开始,NSA盯上了授时中心的工作人员手机。用的招数是利用某境外品牌手机的短信服务漏洞——没错,就是那种看起来无害的短消息通道。他们通过定向攻击,偷偷植入恶意代码,控制了十多名工作人员的终端。偷的啥?通讯录、短信记录、相册照片、位置轨迹,甚至工作日志和设备序列号。这些东西看似零散,但拼起来就是一张完整的内部地图。想想看,一个科研人员的手机里,存着实验室地址、会议安排、设备参数,NSA拿到手,就能精准锁定目标。公告里明确指出,这波操作是“三角测量”行动的一部分,他们用手机数据定位设备位置,再交叉验证,搞清楚了授时中心的网络边界。说白了,这是情报收集的前哨战,没花大力气,就摸清了家底。 紧接着,2023年4月18日,NSA转入第二阶段,利用从手机里抠出来的登录凭证,直接入侵授时中心的计算机系统。不是一次两次,而是多次试探。他们像猫捉老鼠似的,逐步扫描网络拓扑,刺探系统架构。授时中心的电脑管着高精度地基授时子系统,这套设备用原子钟和激光技术,确保时间信号的纯净度。NSA的入侵不是乱捅一刀,而是有针对性:他们下载配置文件的备份,分析防火墙规则,甚至模拟合法流量来测试响应时间。这段时间,他们还植入了持久化工具,让恶意代码在系统里潜伏,躲过常规扫描。结果呢?他们搞到了网络建设的蓝图,包括服务器布局和数据流向。要知道,授时中心不光服务国内,还和国际时间标准对接,NSA这手伸得长,意图不小。 最要命的是2023年8月到2024年6月的第三阶段,NSA拉开了高强度攻击的架势。他们专门建了个新型网络作战平台,扔出了42款特种武器。这些武器不是街头货,而是定制化的玩意儿:有伪装成更新包的病毒,能绕过杀毒软件;有自适应蠕虫,能根据防护变化调整路径;还有零日漏洞利用工具,直击未修补的弱点。这些武器分批注入,先从外围服务器下手,逐步蚕食内网。2024年3月到4月,他们升级了这些工具,实现对多台计算机的长期控制。攻击强度大到什么程度?平台能同时运行多线程扫描,生成海量伪造日志掩盖痕迹。授时中心的子系统差点儿就失守,如果NSA得逞,就能篡改时间基准,制造累积偏差。想象一下,北斗卫星的定位信号延迟几毫秒,导弹的轨迹计算就偏了;指挥中心的时钟不同步,部队调动就乱了套。这不光是技术破坏,更是战略级别的瘫痪企图。 为什么NSA这么费劲儿?根子还在中美博弈的深水区。过去几年,美国在网络空间的动作越来越露骨。从斯诺登爆料的PRISM项目,到针对华为的实体清单封杀,再到SolarWinds供应链攻击,这些都暴露了他们的套路:情报优先,破坏为辅。授时中心作为关键基础设施,入选了美国情报社区的“高价值目标”名单。他们的逻辑很简单:时间是现代战争的隐形杀手,控制了时间,就等于捏住了对手的脉门。公告里提到,NSA的行动是“蓄谋已久、递进式、体系化”的,背后有情报分析团队支撑,从目标筛选到武器迭代,全链条运作。这事儿搁在国际上,也不是孤例。俄罗斯的选举干扰、伊朗的核设施黑客战,都证明网络攻击已成为大国角力的常态。但针对时间系统的,全球少见,中国这次曝光,等于给国际社会敲了警钟:别以为时间是中性资源,它能成战场利器。 国家安全部是怎么破了这案子的?他们没声张,悄无声息地展开调查。从异常流量入手,逆向追踪IP跳板,锁定NSA的指挥服务器。技术上,他们用蜜罐系统诱导攻击,捕获样本;用行为分析比对武器指纹,确认42款工具的归属。证据链完整:手机备份记录、入侵日志、代码签名,全都指向NSA的工具库。2025年上半年,他们切断了渗透路径,重置了受影响设备,加固了多层防护。整个过程低调高效,没让攻击者察觉,直到公告一出,才公开铁证。说实话,这波反制干得漂亮,从“长城”防火墙到自主可控芯片,这些年投入不小,现在派上用场了。